Your cart is currently empty!

Category: Recursos

Es común encontrarse este concepto al trabajar con máquinas virtuales, no es un tema con el que hay que tener miedo ya que es un concepto fácil de comprender, y su funcionamiento es esencial para la operación de estas máquinas. Un hipervisor es un tipo de software que permite que varios sistemas operativos compartan un…

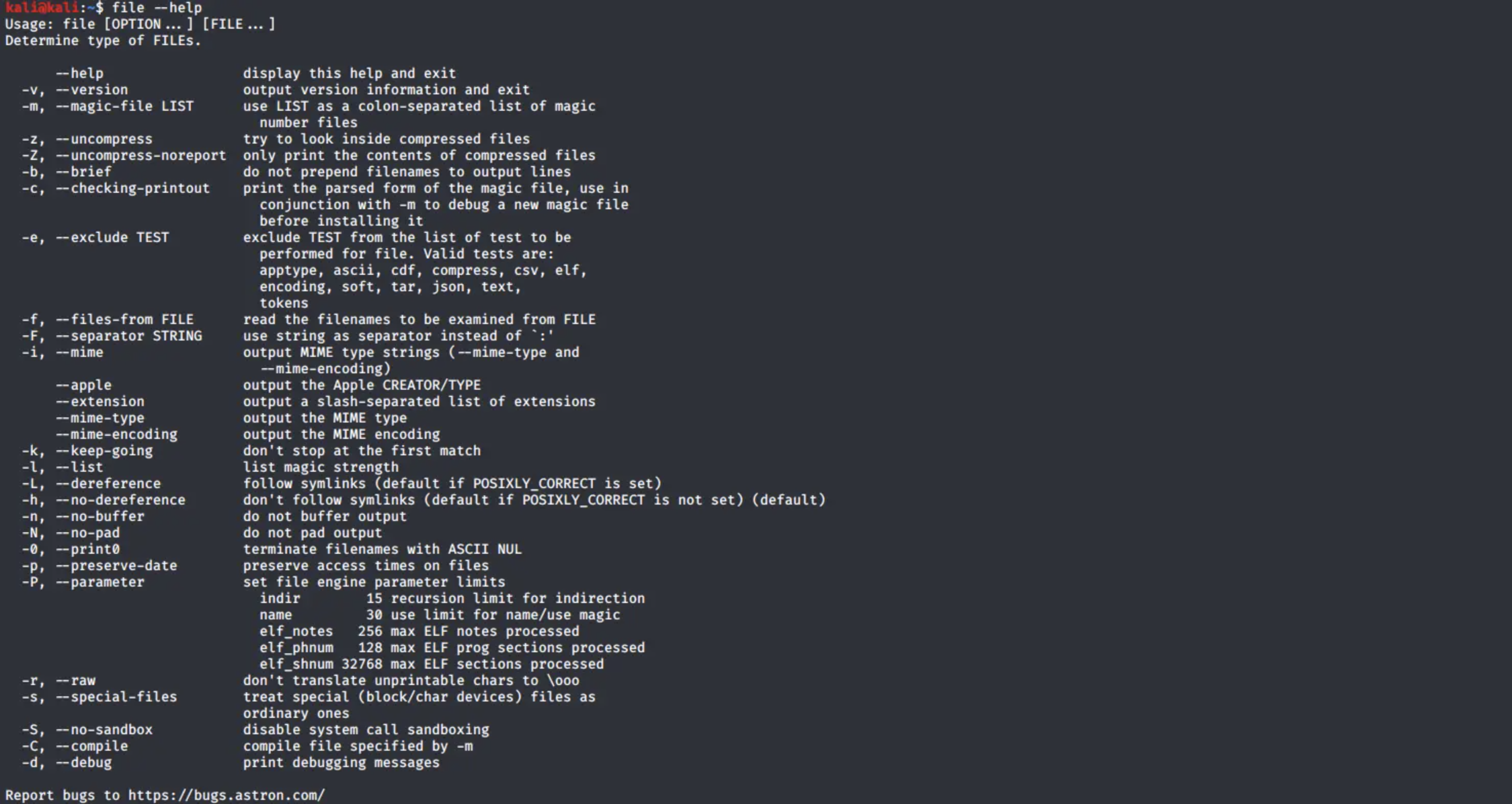

¿Alguna vez pensó por qué los programas tienen diferentes archivos de configuración para Windows, Mac y Linux? Para darle una idea, le contaré los diferentes tipos de formatos en los que viene un ejecutable. No entraré en detalles, pero la próxima vez que use el comando file, sabrá exactamente lo que estará mirando. Aquí está…

Esta segunda parte del análisis forense de correo electrónico está dedicada a identificar falsificación en el encabezado del correo electrónico y a detallar información útil del cuerpo del correo electrónico. El alcance se limita al correo electrónico recibido de fuentes externas, que los servidores de correo no descartan. Lo que significa que los correos electrónicos…

Casi todos días nos encontramos con filtraciones de datos de empresas o individuos en Internet, ya sea por una mala configuración en la red y en los sistemas informáticos, o porque un cibercriminal ha conseguido burlar las medidas de seguridad implementadas y logra exfiltrar muchísima información que posteriormente termina en Internet. Hoy conversaremos de las…

El correo electrónico es una herramienta de comunicación indispensable. Lo usamos todos los dias. Desafortunadamente, muchos ataques también se originan en correos electrónicos como lo es el phishing. ¿No sería genial si todos tuvieran algunas habilidades forense para analizar correos electrónicos? No se preocupe, al final de este artículo, debería sentirse bastante bien con sus…

Índice de contenido ¿Qué es endpoint? ¿Qué es EPP? ¿Qué es EDR en seguridad informática?3.1 Evolución del mercado3.2 Cómo funciona un EDR3.3 ¿Cómo actúa el EDR? Características clave del EDR4.1 Detección4.2 Contención4.3 Investigación4.4 Eliminación4.5 Beneficios del EDR Conclusiones. Las técnicas empleadas por los cibercriminales cada vez son más dirigidas y sofisticadas. Por ello no es suficiente proteger el endpoint y el perímetro de la…

¿Cómo determinaría si su computadora o servidor ha sido comprometido? Si sospecha esto, este artículo ciertamente se aplica a usted. También se detallan varios comandos que todo usuario de Linux o experto en respuesta a incidentes debería conocer. Algunos de estos comandos también funcionan para Mac y Windows, por lo que es útil aprenderse estos…