Your cart is currently empty!

En un mundo cada vez más digitalizado, la seguridad cibernética se ha convertido en una preocupación creciente para las empresas y las personas. Los ataques de ransomware se han convertido en una amenaza cada vez más frecuente y costosa, lo que genera una creciente demanda de expertos en ciberseguridad. Si está buscando una carrera emocionante…

Es común encontrarse este concepto al trabajar con máquinas virtuales, no es un tema con el que hay que tener miedo ya que es un concepto fácil de comprender, y su funcionamiento es esencial para la operación de estas máquinas. Un hipervisor es un tipo de software que permite que varios sistemas operativos compartan un…

El Departamento de Justicia de Estados Unidos (DOJ) anunció que Gary W. Browser, presunto líder del grupo de hackers Team Xecutor, ha sido condenado a 40 meses de prisión, además de pagar una multa de casi 14 millones de dólares. Este grupo se especializó en la línea del software para hackear consolas Nintendo Switch, permitiendo a los usuarios ejecutar software…

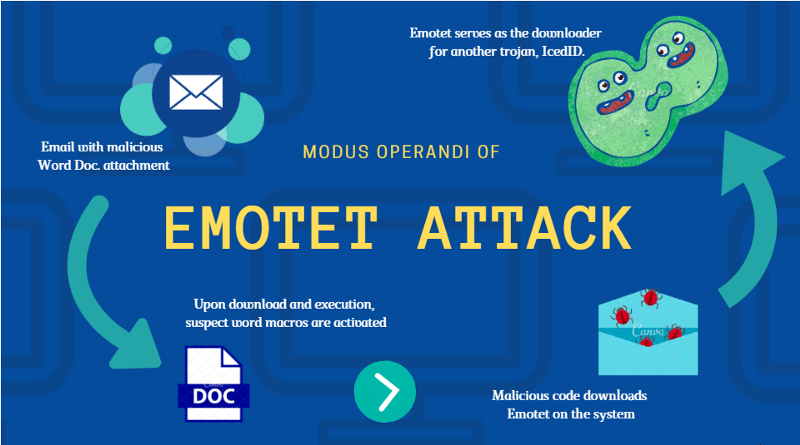

Emotet es uno de los malware más extendidos en la industria tecnológica. Un desarrollo que nació como troyano bancario y que ha evolucionado en múltiples formatos y ataques. Ahora llega en otra variante, a modo de un mensaje de la suite Microsoft Office que indica que una de sus aplicaciones principales, Microsoft Word, debe actualizarse para agregar «nuevas…

Hace 11 años se utilizó Bitcoin (BTC) para comprar las dos pizzas más caras del mundo, se cambiaron 10 mil BTC para comprar dos pizzas de un valor de 41 dólares. Hoy 10,000 BTC son más de 360 millones de dólares americanos. Algo que comenzó como una broma o simple experimento se convirtió en un…

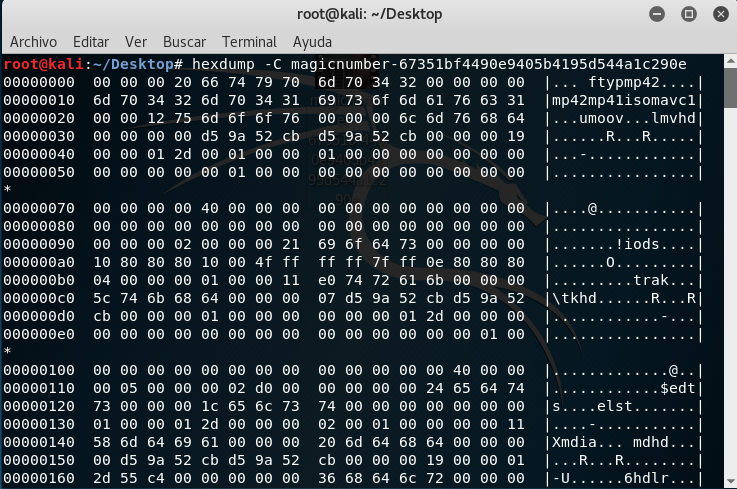

Los números mágicos son los primeros bits de un archivo que identifican de forma única el tipo de archivo. Esto facilita la programación porque no es necesario buscar estructuras de archivos complicadas para identificar el tipo de archivo. Por ejemplo, un archivo jpeg comienza con ffd8 ffe0 0010 4a46 4946 0001 0101 0047 …… Jfif…..…

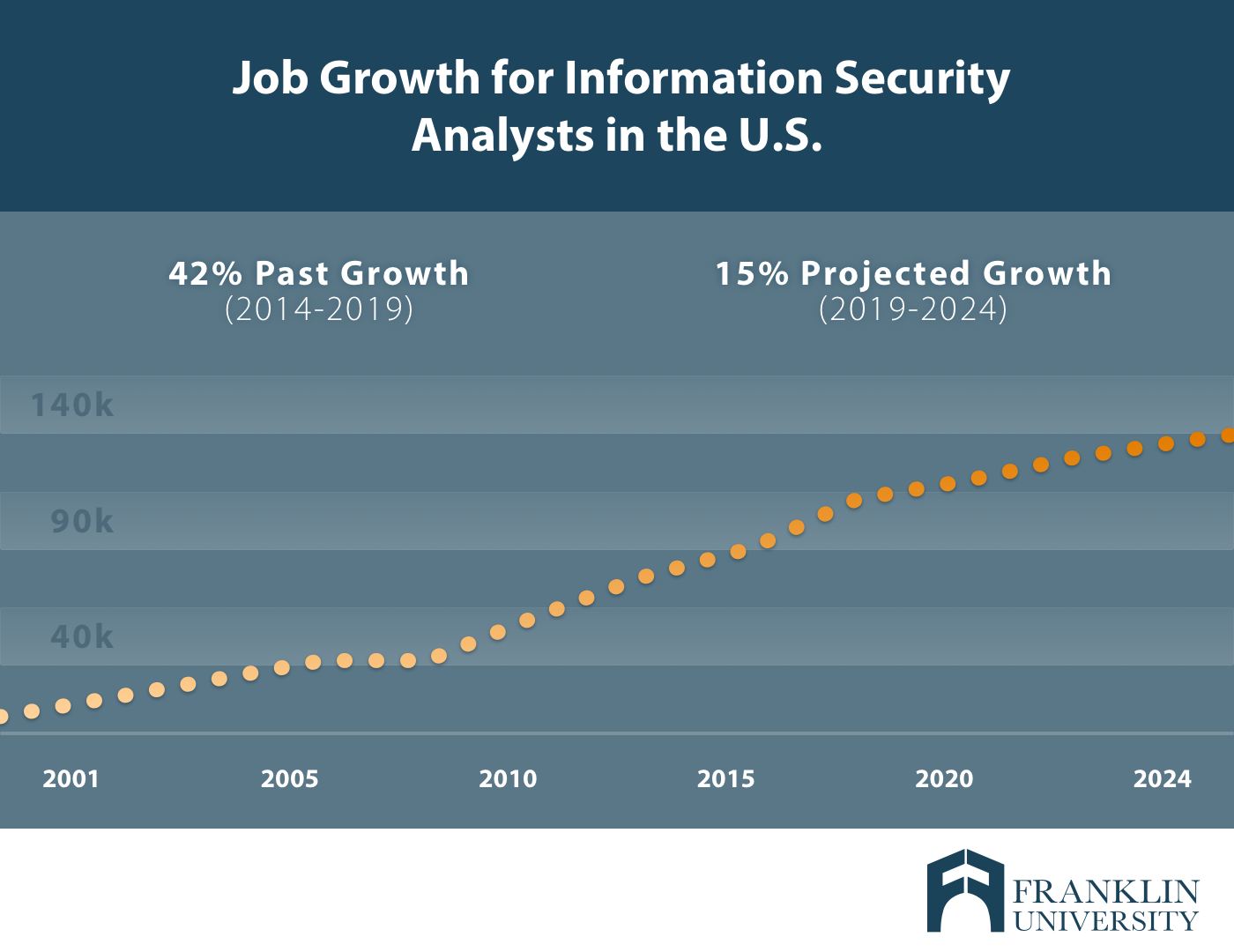

Hay una gran oportunidad en US para miles y miles de personas interesadas en una carrera en ciberseguridad. Hay alrededor de 465,000 puestos vacantes en ciberseguridad en todo el país a partir de mayo de 2021, según Cyber Seek – una base de datos de seguimiento de empleos tecnológicos del Departamento de Comercio de los Estados Unidos…

Ethereum está buscando cambiar a un modelo de proof-of-stake en cuestión de meses, ha dicho la Fundación Ethereum, y eso trae consigo algunos cambios importantes en la forma en que la criptomoneda opera fundamentalmente. Hoy en día, Ethereum utiliza proof-of-work para cambiar las transacciones y generar el nuevo Éter, que es la moneda utilizada en…

Los fanáticos de PC adoran la utilidad Afterburner de MSI, y es fácil ver por qué. El software gratuito de monitoreo de GPU se puede utilizar para todo, desde overclocking hasta comprobar la temperatura de tu tarjeta gráfica hasta capturar imágenes de juego, y más alto, pero realmente funciona con cada Nvidia GeForce y AMD…

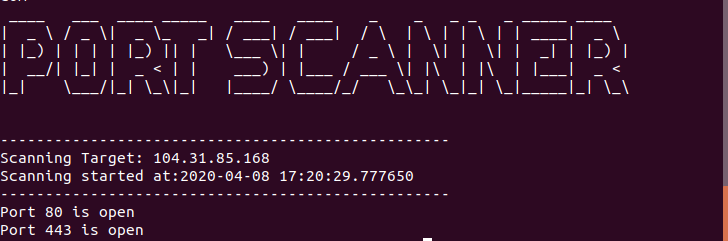

A veces necesitamos buscar puertos abiertos en una máquina o host para nuestro trabajo o para la seguridad. En su mayoría utilizamos Nmap o cualquier otro escáner de puertos para este trabajo. Pero a veces todo lo que necesitamos es un escáner de puerto simple, no uno complicado. Así que en este artículo, vamos a…