Your cart is currently empty!

Category: Ciberseguridad

En un mundo cada vez más digitalizado, la seguridad cibernética se ha convertido en una preocupación creciente para las empresas y las personas. Los ataques de ransomware se han convertido en una amenaza cada vez más frecuente y costosa, lo que genera una creciente demanda de expertos en ciberseguridad. Si está buscando una carrera emocionante…

Un grupo cibercriminal está desplegando una campaña de phishing que emplea un sitio web fraudulento para recopilar credenciales de Microsoft Office 365 creando fragmentos de código HTML almacenados de forma local y remota. Este método involucra en la integración de diversas piezas de HTML ocultas en archivos JavaScript para obtener la interfaz de inicio de sesión falsa en la que…

El código fuente de varias aplicaciones y servicios de Nissan North America se ha filtrado debido a una configuración incorrecta del servidor Git de la empresa. La filtración se originó en un servidor Git (una instancia de Bitbucket) que quedó expuesto en Internet con la combinación predeterminada de nombre de usuario y contraseña (admin / admin) según…

La compañía de Silicon Valley dijo que los hackers (posiblemente rusos) los comprometieron con herramientas que podrían ser utilizadas para montar nuevos ataques en todo el mundo.Los clientes de FireEye después de grandes brechas han incluido a Sony y Equifax. Los hackers rusos apuntaron a sus herramientas de «Equipo Rojo» WASHINGTON – Durante años, la firma…

Alien Vault es una herramienta de gestión de eventos y seguridad informática de código abierto para la detección de hilos en tiempo real. Acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética, Alien Vault se usa en cientos de organizaciones para monitorear sitios web, bases de datos, centros de datos, servidores, escritorios, aplicaciones y otros dispositivos…

El Amazon Prime Day anual de Amazon.com Inc. está atrayendo el interés de los delincuentes informáticos que intentan comprometer a los compradores. El evento anual, que se vio retrasado a principios de año debido a COVID-19, está siendo usado para atacar activamente con correos electrónicos y mensajes de texto SMS que ofrecen ofertas falsas en…

El profesor universitario chino ha sido condenado a 18 meses de cárcel por robar la propiedad intelectual de dos empresas estadounidenses, hace varios años. Hao Zhang fue acusado en 2015 junto con otros cinco ciudadanos chinos de espionaje económico y robo de secretos comerciales. Aunque los cinco siguen en libertad, probablemente en China, Zhang cometió…

Índice de contenido ¿Qué es endpoint? ¿Qué es EPP? ¿Qué es EDR en seguridad informática?3.1 Evolución del mercado3.2 Cómo funciona un EDR3.3 ¿Cómo actúa el EDR? Características clave del EDR4.1 Detección4.2 Contención4.3 Investigación4.4 Eliminación4.5 Beneficios del EDR Conclusiones. Las técnicas empleadas por los cibercriminales cada vez son más dirigidas y sofisticadas. Por ello no es suficiente proteger el endpoint y el perímetro de la…

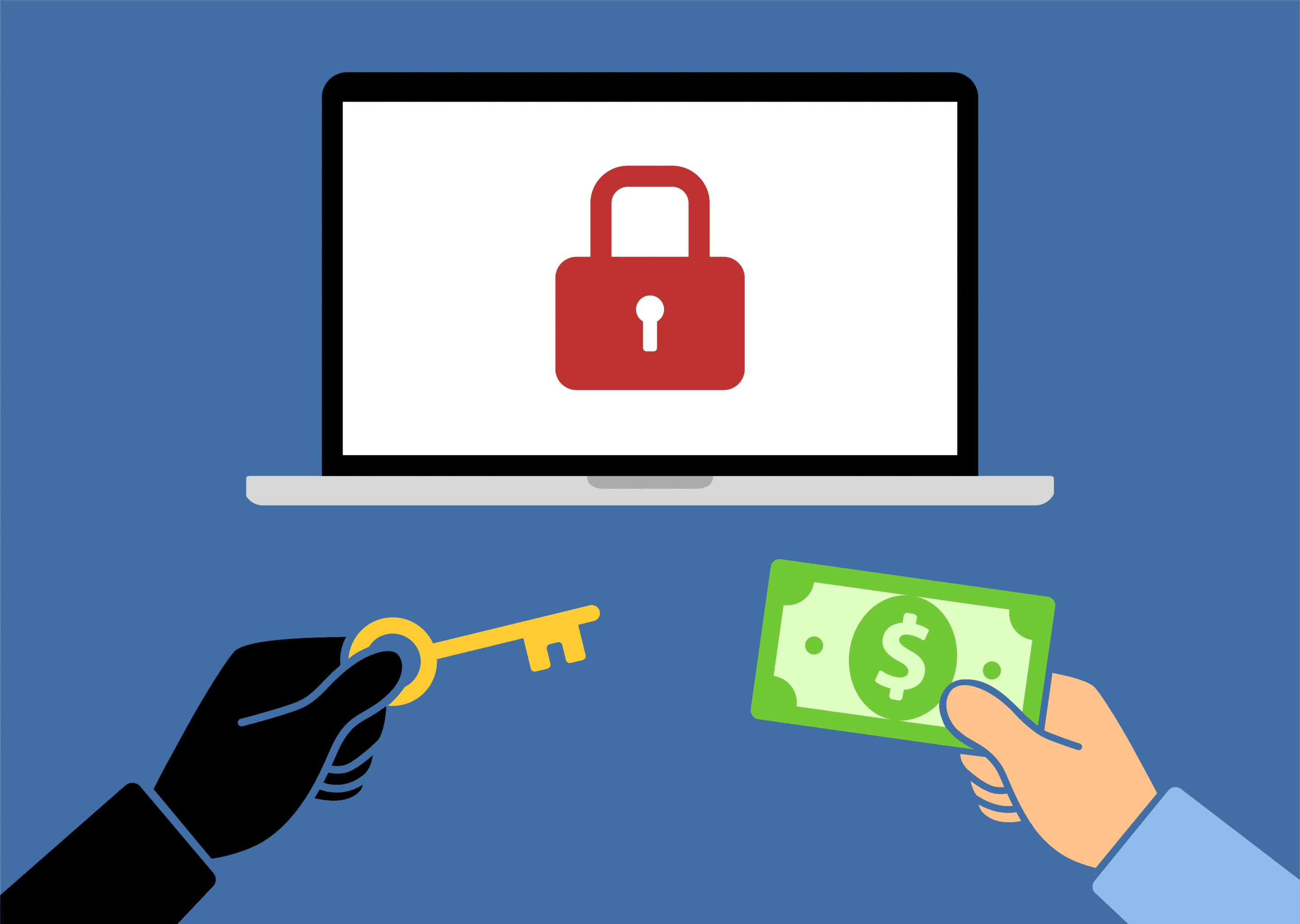

Son muchos los tipos de malware (ransomware) y amenazas que podemos encontrarnos en la red. Los piratas informáticos buscan constantemente la manera en la que atacan a sus víctimas. Es cierto que existe un gran abanico de posibilidades para protegernos, pero los ciberdelincuentes también perfeccionan sus técnicas. En este artículo vamos a centrarnos en el…

Una fuga de datos y de documentos clasificados y confidenciales del fabricante de chips estadounidense Intel se cargaron a un servicio en la nube, poniendo en riesgo la propiedad intelectual de dicha empresa Dicha información tiene un tamaño de 20 GB y proviene de una fuente desconocida. Se anunció como la primera parte de una…