Your cart is currently empty!

Un grupo cibercriminal está desplegando una campaña de phishing que emplea un sitio web fraudulento para recopilar credenciales de Microsoft Office 365 creando fragmentos de código HTML almacenados de forma local y remota. Este método involucra en la integración de diversas piezas de HTML ocultas en archivos JavaScript para obtener la interfaz de inicio de sesión falsa en la que…

La red de malware más grande del mundo se extinguirá en abril después de las operaciones coordinadas de derribo y limpieza previstas de hoy. Los funcionarios encargados de hacer cumplir la ley en los Países Bajos (EUROPOL) están en el proceso de entregar una actualización de Emotet que eliminará el malware de todos los ordenadores…

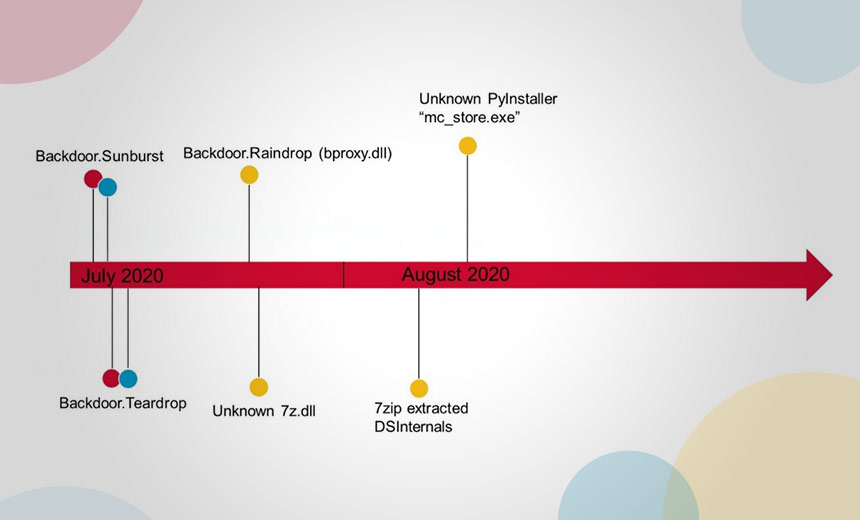

Los investigadores de ciberseguridad han descubierto una cuarta cepa de malware nueva, diseñada para propagar el malware a otros ordenadores en las redes de las víctimas, que se desplegó como parte del ataque a la cadena de suministro de SolarWinds revelado a finales del año pasado. Apodado “Raindrop” por Symantec propiedad de Broadcom, el malware se une…

El código fuente de varias aplicaciones y servicios de Nissan North America se ha filtrado debido a una configuración incorrecta del servidor Git de la empresa. La filtración se originó en un servidor Git (una instancia de Bitbucket) que quedó expuesto en Internet con la combinación predeterminada de nombre de usuario y contraseña (admin / admin) según…

Un reporte publicado por el investigador en ciberseguridad Ahmed Hassan menciona que la función “Personas Cercanas”, que permite a los usuarios de Telegram ver quién está en ubicaciones cercanas, puede ser comprometida por actores de amenazas para triangular la ubicación de usuarios desprevenidos. Si bien la función está desactivada de forma predeterminada, los usuarios que la habilitan…

La compañía de Silicon Valley dijo que los hackers (posiblemente rusos) los comprometieron con herramientas que podrían ser utilizadas para montar nuevos ataques en todo el mundo.Los clientes de FireEye después de grandes brechas han incluido a Sony y Equifax. Los hackers rusos apuntaron a sus herramientas de «Equipo Rojo» WASHINGTON – Durante años, la firma…

Investigadores de seguridad conocieron por un comunicado oficial que la banda de crimen digital MAZE cerró sus operaciones de Ransomware. Bleeping Computer comenzó a escuchar rumores del cierre a principios de septiembre de 2020. En una conversación por correo electrónico, un atacante ransomware le dijo al sitio de que la banda MAZE había dejado de cifrar…

Descubierto un error 0-day sin parchear y explotado activamente que afecta al kernel del sistema operativo de Microsoft y permitiría escalar privilegios en los equipos comprometidos. Mateusz Jurczyk y Sergei Glazunov del equipo Project Zero de Google han descubierto una vulnerabilidad en el kernel de Windows que estaría siendo explotada activamente en estos momentos. El fallo…

Alien Vault es una herramienta de gestión de eventos y seguridad informática de código abierto para la detección de hilos en tiempo real. Acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética, Alien Vault se usa en cientos de organizaciones para monitorear sitios web, bases de datos, centros de datos, servidores, escritorios, aplicaciones y otros dispositivos…

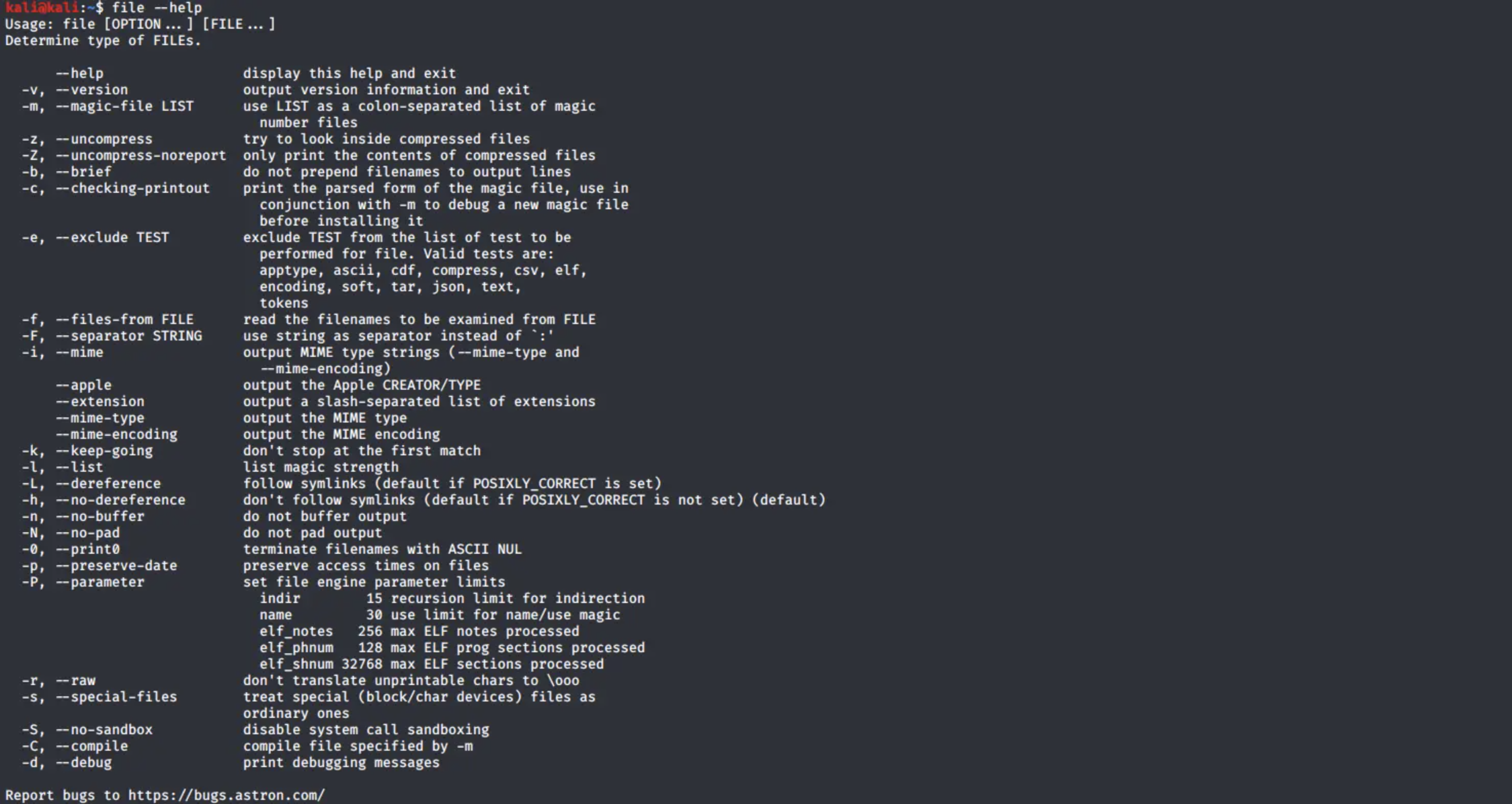

¿Alguna vez pensó por qué los programas tienen diferentes archivos de configuración para Windows, Mac y Linux? Para darle una idea, le contaré los diferentes tipos de formatos en los que viene un ejecutable. No entraré en detalles, pero la próxima vez que use el comando file, sabrá exactamente lo que estará mirando. Aquí está…